小百科

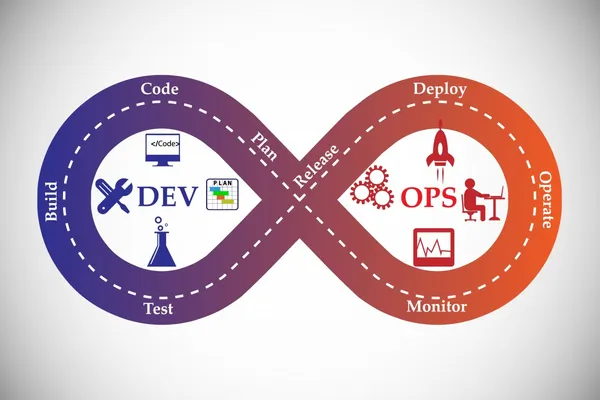

DevOps:開發(Development)+ 維運(Operations),開發與營運團隊加強溝通合作,讓流程更敏捷和自動化

DevSecOps:開發(Development)+ 資安(Security)+ 維運(Operations),加入資訊安全成為整個團隊的責任,貫穿軟體開發的每一個環節

為了確保領先地位、透過新技術取得優勢,許多企業的 DevOps(開發維運)團隊開始採用一系列的IT工具、網路安全工具和基礎架構元件,然而,多元的解決方案也讓攻擊者有更多機會從入口點(entry points)攻破企業防線。

軟體攻擊通常來自於第三方軟體,或是開發人員從網路上下載的軟體程式庫和元件。這類型的攻擊越來越普遍,而攻擊者也利用這些機會入侵眾多企業和組織。

史上最大的軟體攻擊事件之一發生在2020年,當時寫入SolarWinds 軟體更新的惡意程式碼在美國聯邦政府各部門間散播;而 2021年3月更爆發超過20,000個企業因Microsoft Exchange Server中的漏洞遭到安全性威脅。軟體的安全性已成為熱門話題,更是白宮最新行政命令的重點。

然而對於許多企業來說,跨產品及供應商方案確實有其必要性,該如何同時應對這些威脅呢?關鍵在於沿用先前成功落實DevOps的思維、流程和工具,灌輸 IT 人員安全的重要性,同時將安全整合進流程和技術中;安全性因而成為應用程式和基礎架構生命週期的根本,且將會持續運行。簡而言之,這個實踐即能促成所謂的「DevSecOps」文化。

不只團隊合作方式轉型,安全性必須納入考量

企業改為採用DevOps是巨大的轉變。在自動化開發和營運團隊之間的流程中,DevOps可協助開發人員打造高品質軟體,讓營運團隊持續交付及維持一致的服務品質。在自動化流程中,雙方團隊可將彼此納入自身的工作流程,從而專注於各團隊的優勢。

這種方法也適用於「安全性措施」,也就是所謂的 DevSecOps 概念。安全性不該被視為干擾 DevOps 的工作流程,而是工作流程中不可或缺、卻幾乎不會被察覺的部分。DevSecOps 需要將安全步驟與 DevOps 之間的互動調整為自動化,以提供高品質軟體、不間斷的服務和高度安全性。

但這個概念實際上代表什麼呢?要理解 DevSecOps,首先認識落實 DevSecOps 的三個關鍵技術:自動化、開放標準和零信任架構。

關鍵技術一:自動化

和 DevOps 一樣,DevSecOps 的核心和基礎是自動化。自動化促成一致、重複的流程,可簡化開發、IT 基礎架構和安全團隊之間的互動形式。另一個考慮導入 DevSecOps 的原因在於可以提升自動化工作流程的能力,如分派任務給專案中的利益關係人、協助團隊處理日常與重複性高的任務,或是調度和整合IT工具。

此外,若採用自動化,團隊即能在應用程式完整生命週期內皆享有安全性自動化的優勢。透過打造通用的自動化的程式上版流程,將安全性工具加進程式和部署流程,團隊成員因此可在每一階段執行已授權的安全檢查,確保一開始就已將安全性和一致性納入程式之中。

針對上述的任務,以往會需要用電子郵件跨團隊溝通,也會因此造成分配任務延遲。藉由導入自動化,幾乎能即時處理一切流程。這打破了安全團隊與 DevOps 團隊之間的技術障礙,使安全性能夠無縫納入自動化上版流程,且不影響 DevOps 團隊的作業能力。

關鍵技術二:開放標準

在特定生態系中,安全專家會開發專屬的平台和語言以執行、描述流程和技術。為充分實踐DevSecOps,安全團隊和DevOps團隊的需求必須要能被輕易地相互轉換。

這就是為何要採用開放標準和開源工具的原因。不同於專有軟體,開源軟體和應用程式可協助潛在的 DevSecOps 團隊進行平台和語言標準化。透過這種方式,DevOps 和安全團隊可以使用相容的平台,並以一致且雙方易於理解的方式工作,如此一來不但可以省時,更能降低跨團隊工作流程在轉換時可能出錯的風險。

關鍵技術三:零信任架構

欲解決類似供應鏈攻擊的問題,關鍵在於確保企業的技術堆疊不會因為多個安全失誤而損害。即使在嚴重的攻擊中惡意攻擊者已取得登入憑證、資料庫位置或 IP 位址,但他們應該無法存取系統或網路的其餘部分。

企業應採用「零信任」安全基礎的原因,在理解傳統網路和隱性信任模型(implicit trust model)無法充分保護資料、資產或工作負載。零信任架構善用網路自動隔離的能力,防止網路資料外洩(breach)被利用。零信任架構預設 IT 網路中的一切皆不值得信任,並建議打造去邊界化(de-perimeterization)與採取最小權限的安全環境。

這表示權限是以非常細微的方式進行分配,換句話說,在網路特定位置發生的資料外洩將不會擴散。與此同時,零信任架構的自動化技術也會提供合法使用者足夠的存取權限,以確保資料外洩不會影響日常工作流程。

綜上所述,融合自動化、開放標準和零信任架構所打造的 DevSecOps,指的是從一開始就將安全性納入應用程式和基礎架構生命週期的文化。藉由落實 DevSecOps,可以打造健全的流程、應用程式及相關供應鏈,同時賦予團隊靈活性,確保企業提供創新且可靠的應用程式和服務。

《數位時代》長期徵稿,針對時事科技議題,需要您的獨特觀點,歡迎各類專業人士來稿一起交流。投稿請寄edit@bnext.com.tw,文長至少800字,請附上個人100字內簡介,文章若採用將經編輯潤飾,如需改標會與您討論。

(觀點文章呈現多元意見,不代表《數位時代》的立場)

責任編輯:傅珮晴、侯品如

好友缺你一個,加入數位時代LINE,科技產業趨勢新聞一次掌握!